1. 인증 및 세션 처리 미흡

- 인증이 필요한 페이지, 관리자 페이지 등에 인증 처리, 세션 처리가 로직상 잘못 구현되어 접근이 가능함으로써,

주요 정보가 노출되고, 다른 사용자 게시물 수정/삭제, 정보 수정 가능한 취약점.

- Aplication 대상 발생 취약점 비율 중 상위에 랭크되어 있는 주제. (OWASP Top 10)

Broken Authentication and Session Management

| 인증 우회 | 쿠키 재사용(Replay Attack) 여부 |

| 중요페이지 세션/인증/접근 체크 여부 | |

| 클라이언트 측면 인증 우회 허용 여부(Javascript 우회) | |

| 관리자 페이지 추측 | 페이지 내 관리자 페이지 링크 여부 확인 |

| 관리자 페이지 접근 여부 | |

| URL 강제 호출 | 비인가 페이지 강제 호출 여부 |

2. OWASP ZAP 점검 실습

burp suite pro 웹스캔으로 점검하는 것이 일반적이나 여기서는 OWASP ZAP으로 실습

실습 환경

공격자 : 칼리리눅스 2022 - OWASP ZAP

피해자 : Bee-box 1.6v - 쇼핑몰 구성 페이지

OWASP ZAP을 사용하기 위해 owasp-zap 명령어를 치면 설치를 해야 한다.

설치하고 나서 들어가면 아래의 화면이 나오는데 화면과 같이 설정하고

Directory List와 Active scanner rules 부분을 업데이트해준다.

(첫 시작 시 업데이트 화면이 나오지만 Help-Check for update에서 설정이 가능하다)

업데이트가 끝나고 나면 ZAP을 설치할 때 포트를 자동적으로 8080으로 설정하지만 나 같은 경우에는 burp에서 이미 포트를 점유하고 있었기 때문에 8081로 설정하였다. firefox를 켜서 network설정에서 proxy로 해당 8081 포트를 사용하도록 맞춰준다.

그래도 사이트 접속을 해도 강의에서 처럼 Zap에서 sites를 잡아내지 못하고 있어서 이것저것 건드려보다가

firefox 주소창 옆에 실드 모양으로 Traking Protection 기능을 꺼주었더니 정상적으로 site를 mapping 할 수 있게 되었다.

이후에는 site 우클릭 attack-spider로 들어가서 아래 설정들을 체크해서 Scan 해주면

전체 site에 대한 Crawling이 돌려진다. (비인증 페이지 scan)

sitemap이 전체적으로 나오고 Alert Tab에서 취약점을 확인할 수 있다.

추가로 spider를 이용한 비인증 페이지에 대한 크롤링 이후에 강제검색을 word list파일을 이용한 brute force 공격으로

인증페이지에 접속을 시도해 볼 수 있다. spider와 마찬가지로 우클릭 후 Attack - Forced Browse Directory 선택

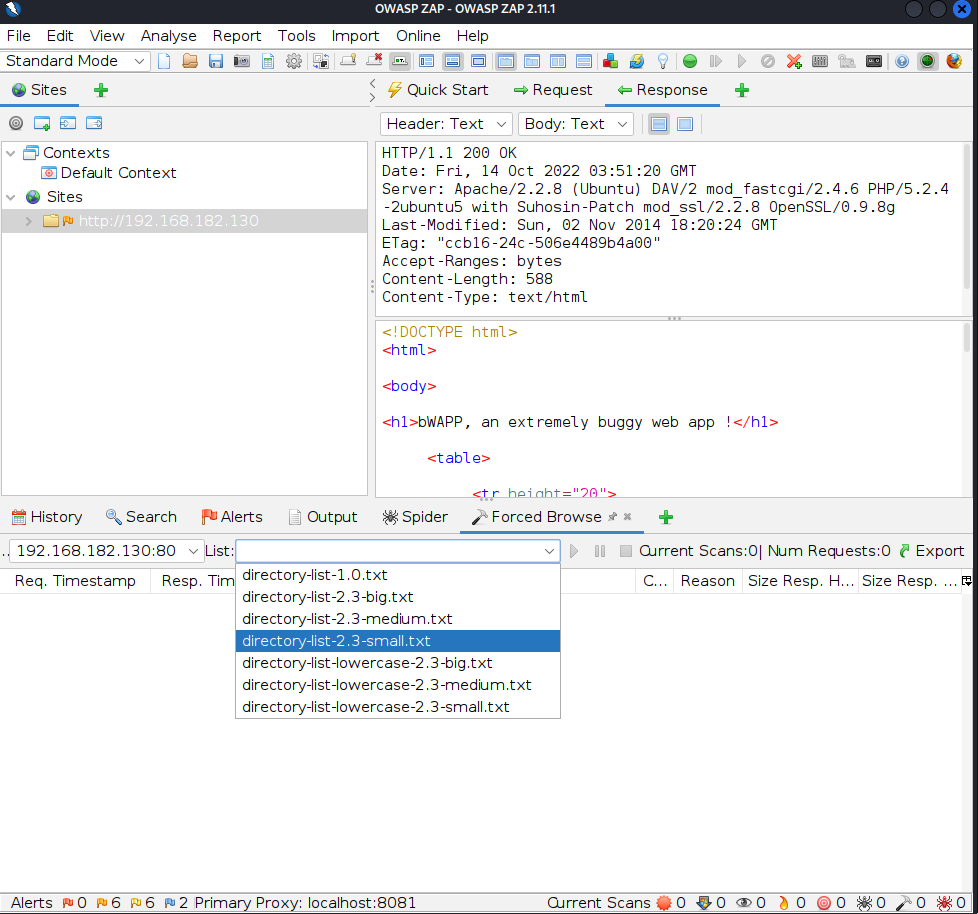

맨 처음에 업데이트한 내용이 이것이다. 이중에 아래 화면에 해당하는 리스트로 scan을 진행해보면

인증이 필요한 페이지에 공격을 실행한다.

마지막으로 attack-Active Scan을 이용해 본다.

default policy로 전체적으로 다 scan도 가능하고 policy를 설정해서 특정 항목에 대해서만도 scan이 가능하다.

모든 공격에 대한 Log 정보를 따로 확인 할 수 있다.

beebox에서 아래 폴더로 가서 access.log, error.log 등을 확인해 본다.

root@bee-box:/var/log/apache2# cat access.log | grep "200 -" | more

'Security Project' 카테고리의 다른 글

| 32. Astrogrep 도구 이용 (0) | 2022.12.31 |

|---|---|

| 31. 관리자 쿠키정보 미흡 / 취약한 관리자 페이지 (0) | 2022.12.31 |

| 29. MSFV3 Jenkins 서비스 취약점 (0) | 2022.09.22 |

| 28. MSFV3 ElasticSearch 취약점 분석 (0) | 2022.09.22 |

| 27. PHP_CGI 취약점 이해 및 실습 (0) | 2022.09.21 |

댓글