0. 칼리 리눅스 설치 및 기본 셋팅

2006년 backtrack >> 2013년 칼리리눅스로 정립되고 안정화 됨

VM ware 기반에서

Kali Linux 2022 / 2019 버전 설치 (공격 도구가 포함되어 있음)

https://www.kali.org/get-kali/#kali-virtual-machines

Get Kali | Kali Linux

Home of Kali Linux, an Advanced Penetration Testing Linux distribution used for Penetration Testing, Ethical Hacking and network security assessments.

www.kali.org

VMware 64bit로 이미지 파일 받아서 사용

초기 아이디 및 암호는 kali

터미널에서 아래 수행

sudo apt update : packages 최신 업데이트

sudo apt install fonts-nanum* : 한글 폰트 설치

sudo apt install fcitx-lib*

sudo apt install fcitx-hangul : 한글 입력기 설치

sudo reboot : 재부팅

input Method 옵션에서 Fcitx 설정해 주고 Fcitx Configuration에서 Hangul 추가

Hangul이 안나와서 당황했으나 옵션에 only show Current Language를 체크 해제 해주면 보인다. (영문판이므로)

Ctrl + Space로 한/영 변환 가능

1. 취약한 테스트 환경 구성 (공격할 대상)

1) 호스트 OS에 직접 설치

2) 가상 환경(VM Ware) 상에 설치

3) 도커 컨테이너 환경에 설치

4) VM Ware ESXi 서버에 구축 (서버급에서 구축 가능)

가상환경 상에 직접 설치 하는 것

가상환경 상에 설치된 칼리 리눅스 상에 도커 컨테이너를 이용하여 환경 구성

내부 시스템 취약점

Metasploitable V2 vmware 상에 구축

ifconfig로 NAT 구성 IP address 확인 기존 설치된 칼리 리눅스에서 host ip 주소로 접속되는 지 확인

웹 어플리케이션 취약점

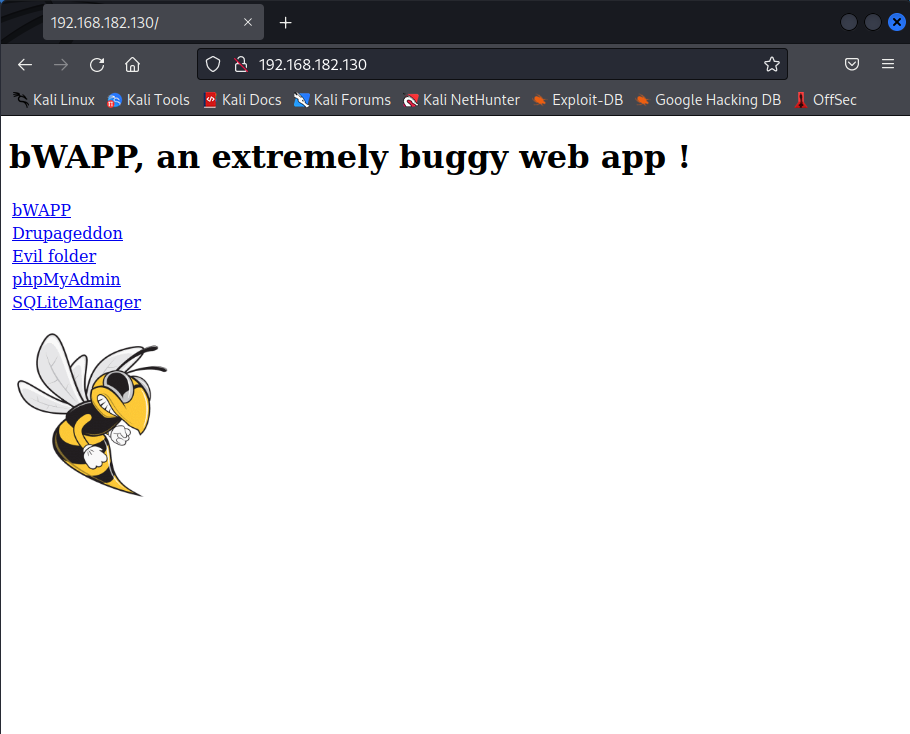

Beebox 1.6v vmware 상에 구축 위와 동일하게 칼리에서 접속 확인

'Security Project' 카테고리의 다른 글

| 6. 정보 수집 단계 (1 - DNS/Sub Domain) (0) | 2022.08.10 |

|---|---|

| 5. 도커 컨테이너 활용 (0) | 2022.08.07 |

| 4. Kali Linux 기초 (0) | 2022.08.04 |

| 2. 웹 취약점 체크리스트 / 최신 동향 수집 / 버그헌팅 (0) | 2022.08.02 |

| 1. 모의 해킹(Penetration Test) 개념 (0) | 2022.08.02 |

댓글