모의 해킹에 가장 첫 단계인 정보 수집 단계는 공격 대상에 대한 서비스 / 사이트 환경 분석을 의미한다.

OSINT(Open-source intelligence) : 대중이 이용할 수 있는 서비스 / 사이트

1) Domain Names

2) Google Cashes

3) Scraping : Data Dump Sites / Emails / IP Addresses (domain) / Virtual Hosts

Sub Domains / Social Media / PGP Keys / Shodan Search

4) Google Hacking Database : Log Files / Senstive Locations / Database Files / Published Files

5) Dark Web 정보 ...

같은 목표를 위하여 도구를 2~3가지 비교 분석하며 사용한다.

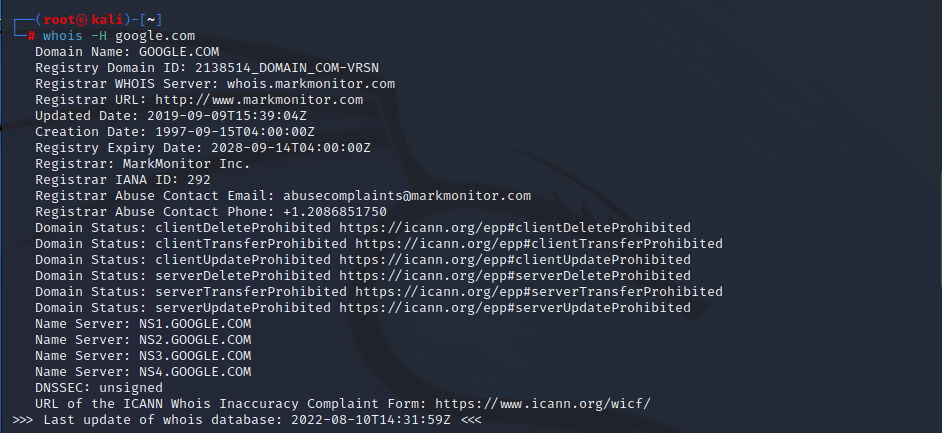

기본적으로 도구를 사용할 때 -h 옵션으로 어떤 옵션들을 활용할 수 있는지 확인한다.

whois를 이용한 대상 정보 수집

fierce를 이용한 DNS 정보 수집 (Sub Domain)

recon-ng를 이용한 DNS 정보 수집

ver5로 바뀌면서 강의 내용과는 아예 달라져 별도의 자료를 찾아보았다.

파이썬으로 개발된 정찰용 프레임워크

DNS수집뿐 아니라 다양한 목적으로 도구가 사용될 수 있다.

각각의 필요한 독립 모듈을 설치하여 활용한다. 이 정도 파악해 두고 사용하게 되면 해당 모듈을 자세히 공부.

netdiscover를 이용한 정보 수집

ARP(Address Resolution Protocol)을 활용하여 네트워크 세그먼트에서 연결된 클라이언트를 검색하는 스캐너

무선 AP에 접속한 뒤 근접 네트워크 실시간 수집

시스템에 침투 후에 근접 네트워크 실시간 수집

┌──(root㉿kali)-[~]

└─# netdiscover -r 192.168.182.0/24 : -r 옵션으로 대역을 정해주면 자동으로 근접 네트워크 스캔

서브 도메인 확인 방법

1) 구글링을 통한 서브 도메인 확인

site:google.com -site:www.google.com inurl:admin filetype:xls

2) 칼리 리눅스 도구

이 중에서 쓸 수 있다고만 언급되고 실제 사용에 대해서는 진행이 안돼서

dnsenum dns이넘!을 골라 구글에 사용 호스트 서버 / 네임서버 / 메일서버 / 서브도메인까지

정리해서 출력해준다.

3) facebook developers CT

https://developers.facebook.com/tools/ct

인증서 투명성 모니터링 - Facebook for Developers

이 도구를 사용하면 특정 도메인에 발급된 인증서를 검색하고 새로운 인증서 및 피싱 가능성에 관해 Facebook 알림을 받아볼 수 있습니다. 이 도구를 사용하려면 Facebook에 로그인하세요. 로그인

developers.facebook.com

'Security Project' 카테고리의 다른 글

| 8. Censys 검색 서비스 (0) | 2022.08.14 |

|---|---|

| 7. shodan 검색 서비스 (0) | 2022.08.14 |

| 5. 도커 컨테이너 활용 (0) | 2022.08.07 |

| 4. Kali Linux 기초 (0) | 2022.08.04 |

| 3. 모의해킹 실무환경 구축 (0) | 2022.08.03 |

댓글