1. Metasploit HTTP 정보 수집 모듈

http_version 정보를 불러오는 모듈

해당되는 모듈 파일(http_version.rb)을 찾아가서 vim으로 읽으면 아래와 같다.

Ruby로 쓰여 있고, 객체 지향 언어로 자바처럼 모듈을 불러와서 사용하고 있다.

모듈이 어떻게 생겨 먹었는지 안을 까 보았더니 모듈로 만들어진 언어로 되어 있다는...

우선 모양만 눈에 담아두고 넘어 간다.

2. Metasploit 워드프레스 버전 정보 모듈

auxiliary에서 wordpress 관련 모듈을 검색하면 아래와 같고 그중에 가장 간단한 scanner를 사용해 본다.

show options로 보면 RHOSTS를 채워야 함을 알 수 있는데

show missing 명령어로 채워야 하는 옵션만 출력해 볼 수 있다.

사용해 보면 wordpress 5.4.1 버전을 출력해 준다.

관리자 페이지, 유저 로그인 페이지를 가서 페이지 소스보기를 보면 버전 정보가 노출되어 있는 것을 볼 수 있다.

scanner는 이러한 정보들을 긁어 오는 것

3. Metasploit 모듈을 이용한 사이트 환경 분석

load 명령어는 metasploit에서 추가적으로 사용할 수 있는 외부에서 가져오는 도구들이다.

이 중에서 wmap라는 스캐너 도구를 load 하면 해당 플러그인이 로드되어 사용할 수 있게 된다.

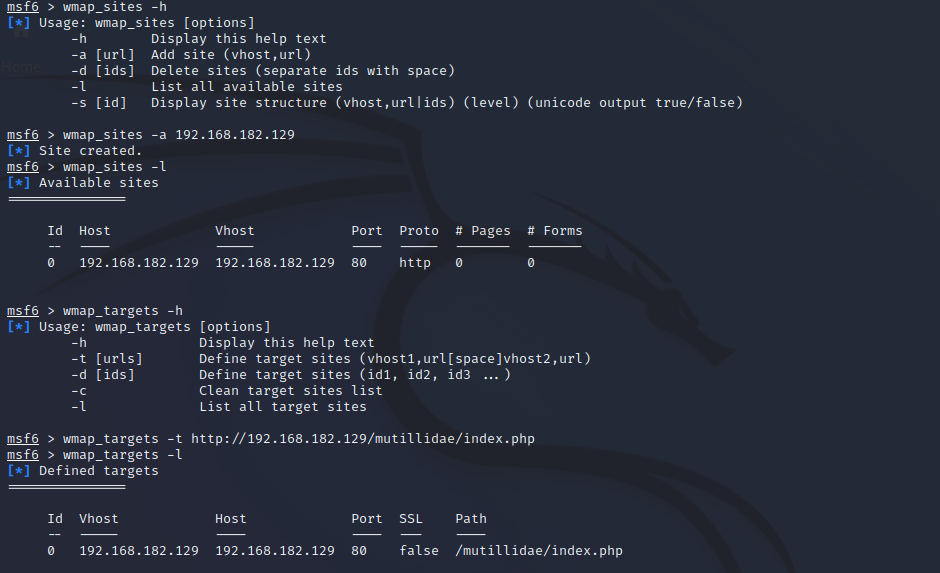

사이트 환경 분석을 위한 기본 옵션 값들을 넣어 준다.

wmap_sites -a에서 target ip 입력

wmap_sites -l로 확인하면 잘 들어가 있음을 볼 수 있다.

wmap_targets -t에서 대상 url을 입력해주고,

wmap_targets -l로 확인해주면 잘 입력되어 있음을 볼 수 있다.

wmap_run에서 사용 가능한 모듈을 -t 옵션으로 뽑아주고,

wmap_run -e으로 점검을 수행한다. 사용 가능한 모듈 중에 추가적인 옵션을 설정하지 않았기 때문에 동작하지 않는 모듈들은 파란색 [*] / 동작했으나 별다른 결과를 찾지 못한 것은 빨간색 [-] / 결과를 찾은 것은 초록색 [+]로 표시해 준다.

이를 wmap_vulns -l로 유의미한 결과만 리스트 업 해서 정리할 수 있다.

4. Metasploit을 활용한 Tomcat 취약점

tomcat 관리자 페이지를 bruteforce 공격으로 아이디/패스워드를 찾아내는 모듈이다.

모듈에 들어가서 어떤 옵션을 설정해야 하는지 보고 set 명령어로 값을 설정해 준 뒤 돌리면

STOP_ON_SUCCESS 옵션을 true로 뒀기 때문에 로그인에 성공하면 공격이 멈춘다.

'Security Project' 카테고리의 다른 글

| 24. 메소드 허용 webdav 취약점 (2) | 2022.09.18 |

|---|---|

| 23. Burp Suite 기능 Repeater와 Intruder (0) | 2022.09.17 |

| 21. Metasploit 추가 명령어 및 옵션 (0) | 2022.09.13 |

| 20. Metasploit 기초 (0) | 2022.09.12 |

| 19. vsftp 2.3.4 metasploit 백도어 쉘 권한 획득 및 meterpreter 연결 (0) | 2022.09.10 |

댓글