1. Repeater

Request를 수정해 가면서 Response를 반복적으로 확인하여 볼 때 사용한다.

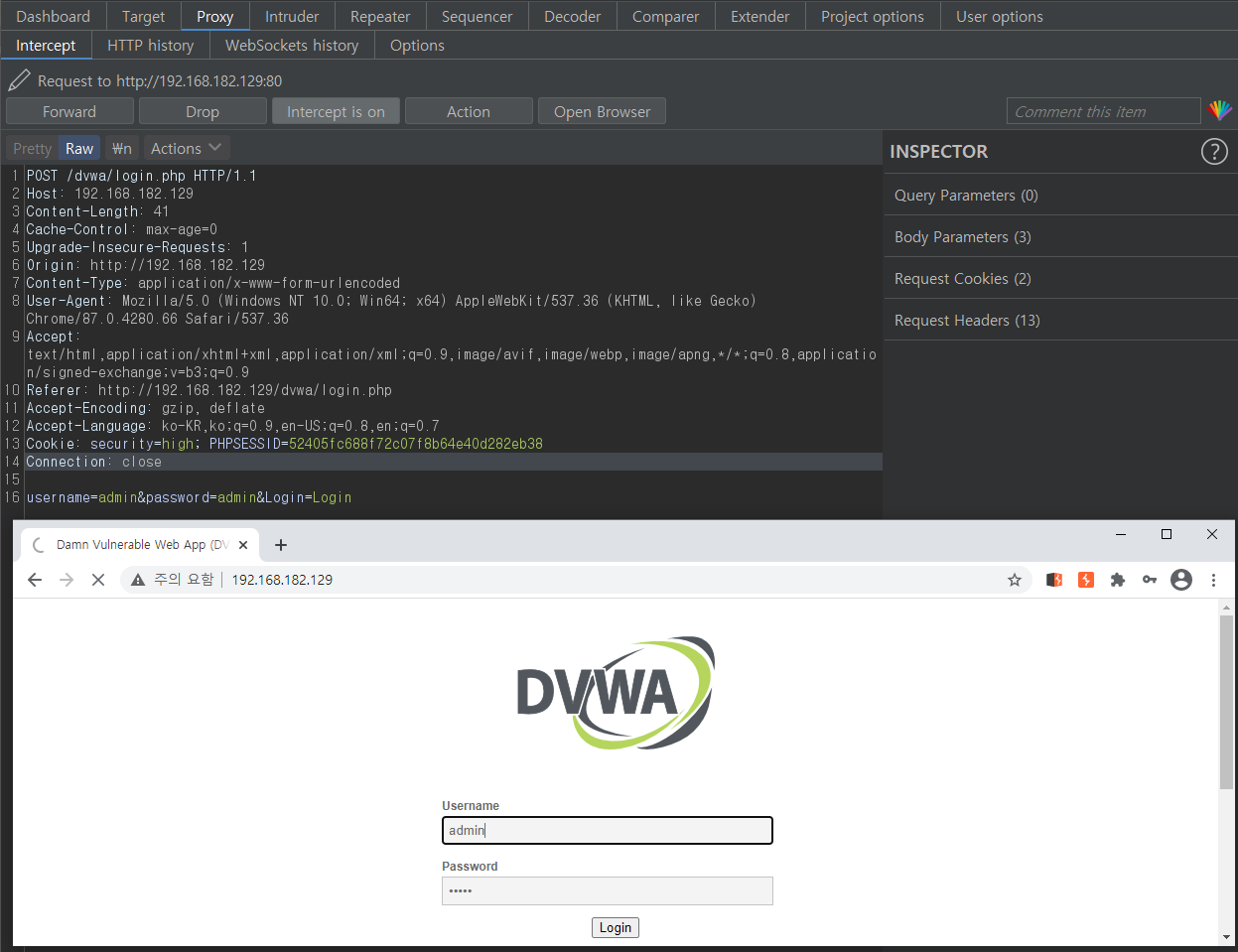

Metasploitable V2의 DVWA 취약 페이지 로그인 시도를 통해서 해당 기능에 대해서 살펴본다.

burp swite를 새로 키면 항상 Proxy - Option에서 server response intercept를 꼭 체크해 준다.

proxy에서 Intercept is on을 누르고 Open Browser로 별도의 프록시 설정 없이 바로 Metasploitable에 접속해 본다.

DVWA 로그인 화면에서 임의의 아이디 패스워드 값을 넣어서 Requset와 Response가 어떻게 오는지 확인한다.

POST 방식으로 아래의 parameter들을 넘기는 것을 볼 수 있다.

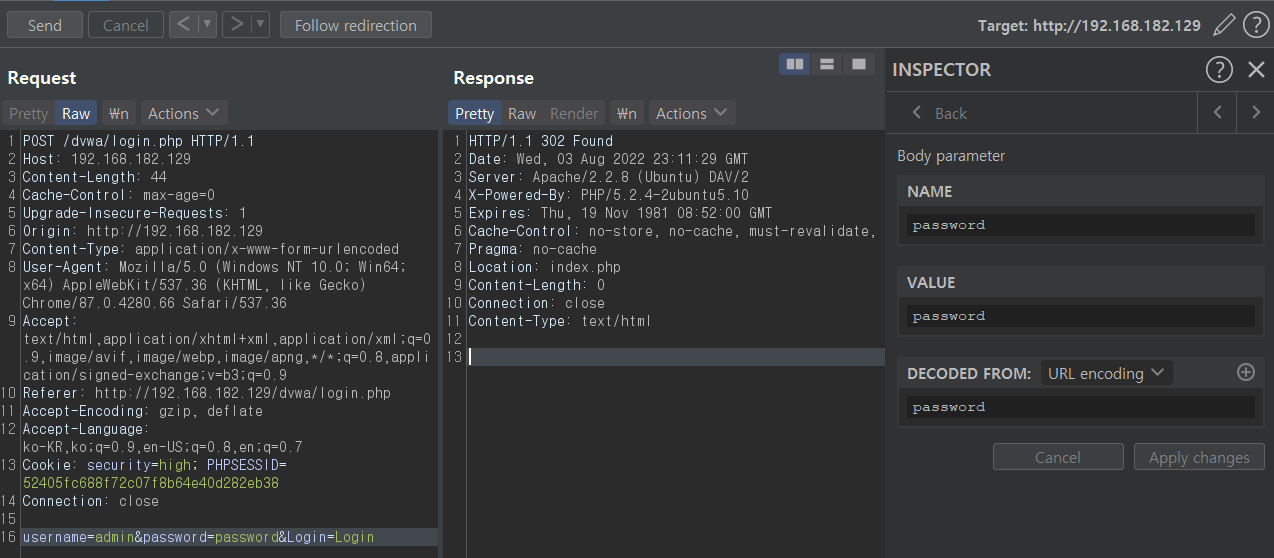

이를 우클릭하여 Repeater로 전송한 뒤 parameter 값을 바꾸면서 쉽게 Send하고 Response를 볼 수 있다.

강의에서 보여준 로그인 페이지는 get 방식으로 parameter를 전달해서 바로 확인도 되고 Render로 페이지 변화도 바로 볼 수 있었는데 이건 POST 방식이라 그런지 Render로 활성이 안되고 올바른 아이디 패스워드를 넣었어도 Response에 특별한 변화가 없었다. 어쨌든 brute force 공격 특성상 수동으로 할 일이 없기 때문에 Repeater 기능을 사용하는지 모르겠다.

2. Intruder

자동 대입으로 brute force 공격을 할 수 있게 해주는 도구다.

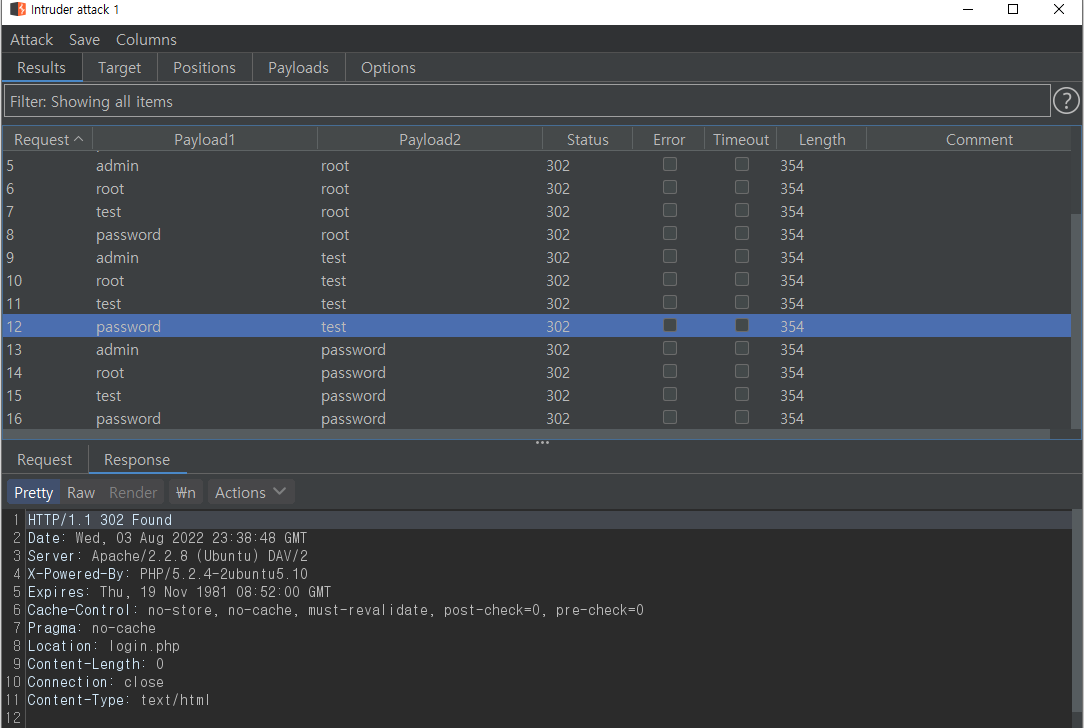

Repeater에서 처럼 로그인 Request 패킷을 intruder로 send하면 Target이 지정된다.

Positions 탭에서 Parameter 값들이 자동적으로 대입 공격을 할 대상으로 지정되는 데

username과 password에 대한 파라미터 값을 제외하고 clear $으로 해제해 준다.

그리고 공격 유형을 Cluster bomb으로 설정한다.

Sniper : 전달 파라미터가 1개일 때

Cluster bomb : 전달 파라미터가 2개 이상일 때 첫번째 파라미터에 대입했던 모든 값을

다음 파라미터에도 모두 순차적으로 크로스하여 대입하는 경우

그다음 payloads를 설정하는데 parameter가 2개 이므로 payload set로 2개가 된다.

이를 simple list로 type을 지정하면 아래 option에 대입할 값을 넣을 수 있게 된다.

txt 파일로 되어 있는 값들을 불러 올 수도 있다.

사전 파일 대입 : 가지고 있는 문자(숫자) 순서대로 대입

무작위 대입 : 0~9 / a~z / A~Z 자리수에 따라 순차 조합

아래 github - seclists 에서 usenames, passwords 폴더에 txt로 저장되어 있는 파일 가져다 쓸 수 있다.

Start Attack을 해보면 simple list에서 설정한 대로 순차적으로 대입 공격을 진행한다.

로그인 실패 시와 성공 시의 문자열 및 페이지 변화를 알면 미리 Options에서 Grep을 설정해 둘 수 있으며

보통의 경우 로그인 성공 시 패킷의 Length가 달라서 알 수 있다.

이 경우에는 로그인 성공 시 Location이 index.php로 바뀐 것으로 파악할 수 있다.

공격 대상이 로그인 페이지에서 가시적인 Request 변화가 없어서 티가 확 나지 않았지만,

무조건 다른 점이 있다.

'Security Project' 카테고리의 다른 글

| 25. HeartBleed 취약점 이해 및 실습 (0) | 2022.09.19 |

|---|---|

| 24. 메소드 허용 webdav 취약점 (2) | 2022.09.18 |

| 22. Metasploit 모듈 활용 (1) | 2022.09.14 |

| 21. Metasploit 추가 명령어 및 옵션 (0) | 2022.09.13 |

| 20. Metasploit 기초 (0) | 2022.09.12 |

댓글